当我们谈论Windows 11的安全性时,经常会听到“内核完整性”这个词,它听起来可能有些技术化,但理解它对于明白Windows 11为何比以往更安全、更稳定至关重要,你可以把电脑的操作系统想象成一座宏伟的城堡,而内核就是这座城堡最中心、最关键的国王大殿和宝库,里面存放着管理整个计算机的所有核心指令和最关键的数据,内核完整性,就是确保这个核心圣地绝对安全、不被篡改、不被恶意入侵的一套方法和机制,如果内核被攻破,整个城堡也就沦陷了。

在早期的Windows系统中,虽然也有安全措施,但恶意软件(如 rootkit)仍然有办法潜入到这个核心区域,并像幽灵一样隐藏起来,它们可以篡改系统的核心功能,窃取信息,甚至让整个系统变得极不稳定,Windows 11将内核完整性的保护提升到了一个前所未有的高度,构建了多层次、深度的防御体系。

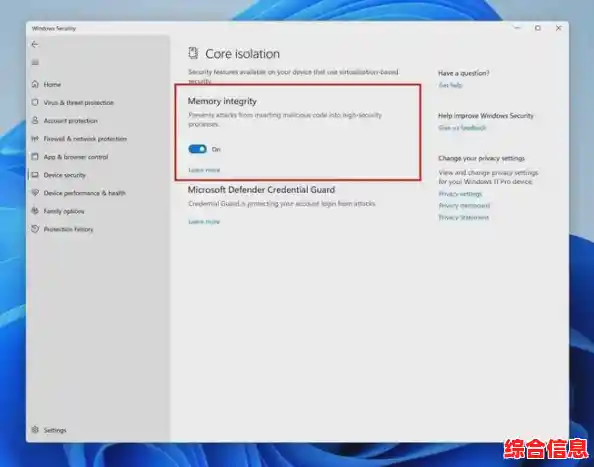

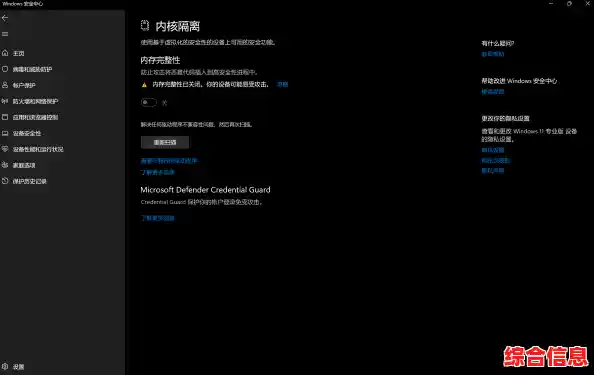

最基础也是最重要的一环是“基于虚拟化的安全”(VBS),这个名字听起来复杂,但原理可以通俗地理解,它利用现代CPU的硬件虚拟化技术,在操作系统之下创建一个极度安全的、隔离的“安全屋”,这个安全屋独立于主操作系统运行,连Windows内核本身都无法直接访问它,在这个安全屋里,运行着一些关键的安全功能,内核模式代码完整性”(KMCI)的检查器。

这意味着什么?想象一下,以前检查进入城堡的人员身份(即加载到内核的驱动程序代码)是由城堡本身的卫兵(操作系统内核)负责的,但如果卫兵被贿赂或打晕了,坏人就可能混进去,而现在,VBS相当于在城堡地下设置了一个由绝对忠诚的“AI卫兵”控制的监控中心,所有想要进入核心大殿的代码,都必须先经过这个地下监控中心的远程扫描和认证,即使主城堡的卫兵(内核)被控制了,地下的“AI卫兵”依然能识别出恶意代码并阻止其进入,因为它在一个完全隔离的安全环境里运行,这使得攻击者极难绕过这种硬件级别的验证。

Windows 11强制要求内核模式驱动程序进行“代码签名”并启用“超虚拟化安全”(HVCI),这就像是给每一个想要进入核心区域的访客(驱动程序)颁发一个难以伪造的官方数字身份证(签名),HVCI则进一步强化了规则:它确保内核只能执行那些经过严格验证、拥有有效“身份证”的代码,它还限制内核内存区域的权限,禁止执行非必要的代码,这有效防止了攻击者利用系统漏洞将恶意代码注入到内核内存中并执行,以前,攻击者可能找到一个系统漏洞,然后像往墙上泼油漆一样把恶意代码“泼”进内核内存并运行它,有了HVCI,内核内存的“墙壁”被涂上了特氟龙涂层,恶意代码“泼”上去也会滑下来,无法附着和执行。

Windows 11加强了对于固件和启动过程的保护,电脑的启动是一个层层递进的过程,从开机按钮按下到操作系统完全加载,会经历多个阶段,攻击者可能会在早期启动阶段植入恶意软件,从而在系统内核加载前就获得控制权,Windows 11的“安全启动”和“测量启动”等功能,确保了从硬件固件到操作系统加载的每一步都是可信的,它们像是在启动路径的每一道门上都安装了密封条和监控摄像头,任何未经授权的修改都会被检测到,系统甚至可以因此拒绝启动,从而防止“病从口入”。

所有这些强大的保护功能并非孤立存在,而是与Windows Defender防病毒、防火墙、智能应用控制等共同构成了一个协同防御的生态系统,它们共享威胁情报,联动响应,当一个层面的防御检测到可疑行为时,可以迅速通知其他层面加强警戒或采取阻断措施。

Windows 11通过基于虚拟化的安全、强制代码完整性检查、强化内存保护和可信启动链等一系列深度技术,构建了一个围绕其系统内核的“钢铁防线”,这套内核完整性保障机制的核心思想,就是从依赖软件规则转向利用硬件能力进行根本性防护,从被动查杀转向主动预防,它极大地增加了恶意软件攻击核心系统的难度和成本,从而为用户提供了一个从根本上更加安全、更加稳定的计算环境,这不仅是技术的进步,更是微软在安全设计理念上的一次深刻变革,将安全视为系统的基石而非附加功能。