在现代的数字世界里,数据就像是最宝贵的财富,无论是企业的核心商业机密,个人的隐私照片和聊天记录,还是政府的重要文件,都存储在各种各样的电子设备中,这些设备的核心是内存,也就是我们常说的运行内存,当我们在使用一个程序时,比如打开一个文档或者浏览网页,这些数据都会被临时加载到内存中进行处理,因为内存的读写速度非常快,能保证操作的流畅性。

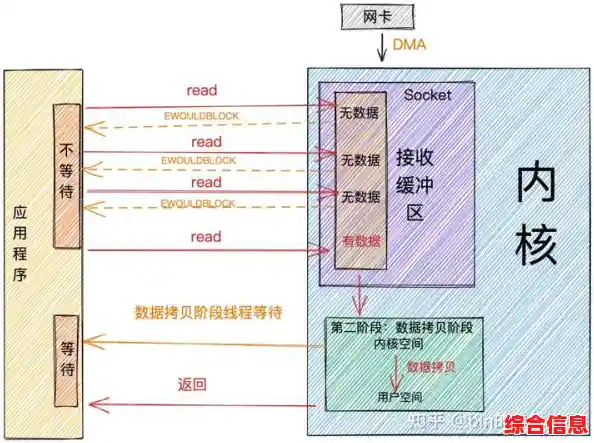

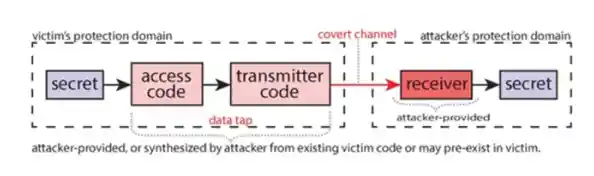

正是内存的这种“快”和“临时性”,让它成为了一个潜在的安全风险点,想象一下,一个心怀不轨的程序,就像一个混入机密的会议室的窃贼,它可能不会去动硬盘上那些上了锁的档案室(存储的文件),而是直接去偷看或偷拍桌上正在被讨论的机密文件(内存中的数据),这些数据可能是你刚刚输入的银行卡密码、一封未发送的机密邮件,或者是一个正在编辑的重要设计方案,这种攻击方式,我们通常称之为内存攻击或运行时攻击。

仅仅保护静态存储的数据是远远不够的,我们必须为这个“会议室”建立起一道坚固的屏障,确保只有被明确授权和信任的“参会者”(合法的程序进程)才能查看和操作桌上的“文件”(内存数据),这就是内存读取限制技术的核心目标——它不是要锁死整个会议室,而是要实施精细化的管理,确保数据在最活跃、最脆弱的时候也能得到保护。

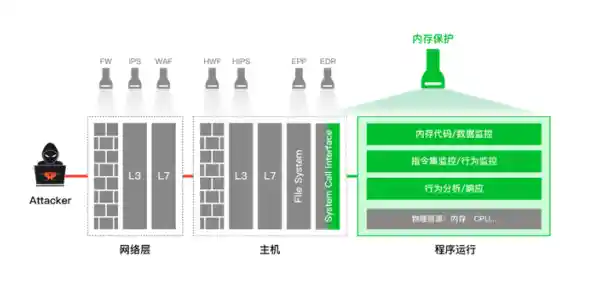

具体如何构筑这道数据安全的防护屏障呢?这需要从多个层面和角度入手,形成一个立体的防御体系。

最基础也是最重要的一环,是依靠现代操作系统本身提供的内存管理机制,操作系统就像是整个计算机的大管家,它负责给每个运行的程序分配一块独立的内存空间,并告诉它们:“你们只能在自己的地盘里活动,不能随便去别人的地方串门。” 这被称为进程隔离,通过硬件的支持,操作系统能够有效地防止一个程序有意或无意地读取或修改另一个程序的内存,如果一个程序试图越界访问,操作系统会立刻发现并强制终止它,这就像触发了警报系统一样,这是第一道,也是最广泛的一道防线。

光有操作系统的隔离是不够的,因为有些恶意软件会利用系统或合法软件中的漏洞,像找到围墙上的一个破洞一样,绕过隔离机制,这时,我们就需要更主动、更细粒度的保护措施。

一种重要的技术是对内存中的敏感数据进行加密,这不是指对整个硬盘加密,而是特指对内存条上的数据进行加密,想象一下,即使窃贼溜进了会议室,但他看到的每一份文件都是用只有授权人员才能看懂的密文写成的,那他依然一无所获,一些现代的处理器已经支持内存加密技术,它能在数据被写入内存时自动加密,在读取时自动解密,整个过程对合法程序是透明的,不影响其运行效率,但对恶意程序则构成了巨大的障碍。

另一种技术是严格控制内存的“可执行”权限,就是给内存区域贴上标签:有些区域只允许存放数据(比如文本、数字),但不允许被当作程序代码来执行;而只有那些明确标记为可执行的区域,才能运行代码,这项技术可以有效地防止一类常见的攻击:攻击者先想方设法将一段恶意代码写入到程序的数据区(比如通过输入一个超长的用户名),然后利用漏洞让程序跳转到这片数据区去执行这段代码,通过限制数据区的执行权限,这种攻击就失效了,因为处理器会拒绝执行那里的指令。

更进一步,对于特别敏感的应用程序,比如支付软件、密码管理器等,它们可以采用一种叫做“地址空间布局随机化”的技术,这就像每次开会都随机更换会议室的位置和内部布局,让窃贼即使知道上次开会的地点,这次也找不到北,就是程序每次启动时,其代码、数据等在内存中的加载位置都是随机变化的,这样,攻击者就很难提前预知关键数据存放在哪个具体地址,大大增加了攻击的难度。

安全意识同样至关重要,再好的锁也需要人去正确使用,对于软件开发者和系统管理员来说,编写安全的代码,及时修补已知的系统漏洞,避免运行来源不明的软件,这些都是防止内存数据被窃取的重要环节,从源头上减少漏洞,就等于减少了攻击者进入“会议室”的机会。

内存读取限制技术是一个多层次、纵深防御的体系,它结合了操作系统的基础隔离、硬件的加密支持、内存权限的精细控制以及随机化策略等多种手段,这些技术相互配合,共同在数据的动态生命期中构筑起一道坚实的防护屏障,在数据价值日益凸显的今天,保护好内存中的数据,已经不再是可有可无的选择,而是保障个人隐私、企业资产乃至国家安全的必然要求,这道屏障越坚固,我们的数字世界就越安全。